上一篇

网站安全 服务器防护 PHP后门与php后门漏洞详解及防御措施

- 问答

- 2025-08-26 06:14:51

- 8

🌐 网站安全 | 服务器防护 | PHP后门与漏洞详解及防御措施(2025年最新版)

🚨 开篇场景:你的网站可能正在"裸奔"!

想象一下:某天早上你发现网站首页被篡改成恶意广告,后台管理员账号被异地登录,数据库中用户订单信息不翼而飞……这很可能是黑客通过PHP后门实现了长期潜伏,2025年8月,国家互联网应急中心披露多起针对政府和企业的APT攻击,其中某先进材料研究院因未及时修复PHP漏洞,导致核心研发数据被窃取4.98GB!😱

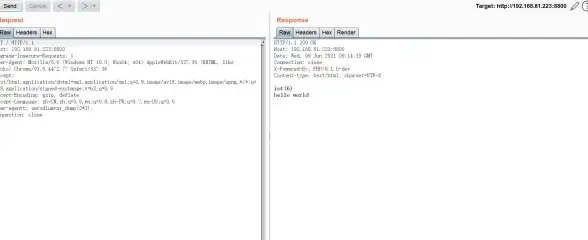

🔍 PHP后门是什么?黑客的"特洛伊木马"

PHP后门是攻击者植入网站的恶意代码,如同在您家后院挖了个"秘密通道",常见形式包括:

- 文件包含后门:

<?php include($_GET['file']); ?>(通过参数注入执行任意文件) - 代码注入后门:

<?php eval(base64_decode('恶意代码')); ?>(加密隐藏) - 内存后门:2025年CNCERT披露的案例中,黑客将后门程序仅存于内存,重启后自动消失,传统杀毒软件难以检测!💻🔥

🎯 2025年最新攻击案例解析

案例1:Msupedge后门事件(2025年8月)

- 漏洞利用:CVE-2024-4577(PHP远程代码执行漏洞)

- 手法:通过DNS隧道(dnscat2工具)与C&C服务器通信,支持创建进程、下载文件

- 影响:全球Windows服务器遭殃,官方虽已发布补丁,但未升级系统仍持续风险

案例2:某智慧能源企业被黑(2025年1月)

- 攻击链:

- 利用微软Exchange漏洞伪造用户身份

- 植入内存后门(仅存于内存,无硬盘残留)

- 通过软件升级功能向276台主机投递木马

- 后果:核心网络设备配置表、研发项目数据等被窃取,攻击者伪装成"微信程序"逃避检测

🛡️ 防御措施:从"被动救火"到"主动防御"

基础防护(必须立即执行!)

-

更新!更新!更新!

- 🔧 PHP升级至8.3+(2025年8月最新版修复CVE-2024-4577)

- 🔧 Web服务器(Apache/Nginx)、数据库(MySQL)同步更新

-

最小权限原则

- 🔒 PHP进程使用非root用户(如www-data)

- 🔒 敏感文件权限设为640(如config.php)

代码层防御(开发人员必看!)

-

禁用危险函数

// 在php.ini中添加: disable_functions = eval,exec,system,passthru,shell_exec

-

输入验证黄金法则

// 正确示例:过滤数字型ID $id = filter_var($_GET['id'], FILTER_VALIDATE_INT); if (!$id) { die("非法请求!"); } -

安全编码实践

- 🚫 避免动态代码执行:慎用

create_function、preg_replace /e修饰符 - 🔍 使用预处理语句(PDO):

$stmt = $pdo->prepare("SELECT * FROM users WHERE id = :id"); $stmt->execute(['id' => $id]);

- 🚫 避免动态代码执行:慎用

服务器与网络防护

-

防火墙配置

- 🔥 启用ModSecurity规则:拦截

base64_decode、system()等可疑函数调用 - 🔥 限制API访问路径(如CNCERT案例中的

/xxx/xxxStats)

- 🔥 启用ModSecurity规则:拦截

-

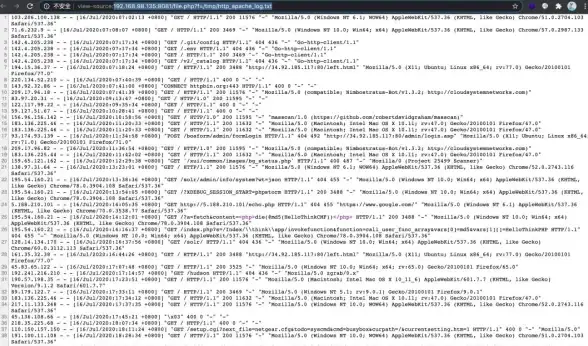

文件监控

- 📂 使用Auditd监控敏感文件变更:

auditctl -w /var/www/html -p wa -k website_changes

- 📂 使用Auditd监控敏感文件变更:

高级检测手段(2025年新技术)

-

内存检测工具

- 🔍 使用Volatility扫描内存后门:

volatility -f memory.dmp --profile=Win10x64_18362 pslist | grep "malicious.exe"

- 🔍 使用Volatility扫描内存后门:

-

行为分析

📊 部署AI驱动的WAF(如Darktrace):识别异常流量模式(如德国IP突然访问内部系统)

应急响应流程

- 发现后门后:

- 🚨 立即隔离服务器(拔网线!断外网!)

- 📸 制作内存与硬盘镜像供取证

- 🔄 重装系统后从备份恢复(确保备份未被污染)

🌟 构建"零信任"防护体系

2025年的PHP后门攻击已呈现漏洞利用链化(组合多个漏洞)、后门无痕化(内存驻留)、攻击持久化(长期潜伏)三大趋势,建议采用"洋葱式"防御:

- 外层:防火墙+WAF过滤大部分攻击

- 中层:代码审计+输入验证阻断注入

- 内层:内存检测+日志分析发现高级威胁

最后送您一句安全口诀:"补丁常打勤更新,危险函数要禁用,输入输出严过滤,日志监控不放松!" 💪🔒

本文由 业务大全 于2025-08-26发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vds.7tqx.com/wenda/735124.html

发表评论